[ PARLONS-EN ] La « fraude au président » ou faux ordre de virement international (FOVI) !

Le faux ordre de virement international ou FOVI (communément appelé «fraude au président»), consiste à récupérer indûment de l’argent devant être versé à un tiers légitime.

Lors de cette attaque, qui peut combiner plusieurs techniques, l’attaquant peut tenter, par exemple, de convaincre un dirigeant ou une personne décisionnaire de l’entreprise de transférer de l’argent (par exemple en contrepartie d’une commande) en ayant préalablement réussi à modifier ou mettre à jour les coordonnées bancaires du destinataire légitime (un fournisseur par exemple) afin de récupérer en son nom les fonds devant lui être versés.

Cette attaque peut concerner toutes les entreprises, quels que soient leur taille et leur secteur d’activité.

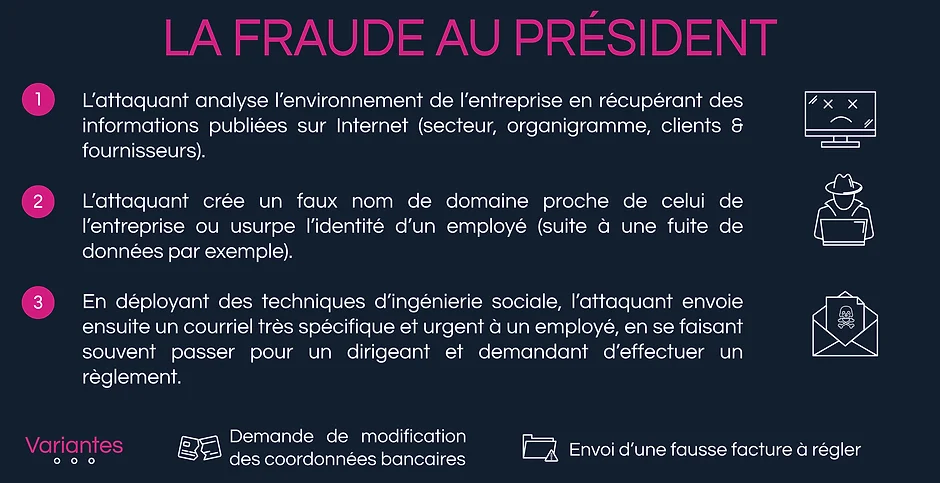

Quel est le mode opératoire de la fraude au président ?

La phase d'analyse

L’attaque commence par une phase d’analyse de l’environnement de l’entreprise. Les informations disponibles sur Internet sont nombreuses et permettent, avec peu de recherche, de trouver assez précisément des informations sur le secteur de l’entreprise, son environnement professionnel, ses clients ou ses fournisseurs.

De plus, les informations de recrutement ou les organigrammes, souvent disponibles en ligne, peuvent permettre d’obtenir une connaissance précise du fonctionnement de l’entreprise et de son organisation : qui travaille dans quel service ? Comment s’organise la chaîne décisionnelle ? Qui est en charge de quoi ?

Ces informations peuvent permettre à l’attaquant de légitimer une demande, en se faisant passer pour un membre de la société concernée.

La création d'un faux nom de domaine

L’attaquant crée ensuite un nom de domaine proche du nom de domaine de l’entreprise visée, d’un de ses fournisseurs ou d’une administration fiscale connue par plusieurs méthodes comme :

le typosquattage, qui consiste à déposer un nom de domaine approchant du nom de l’entreprise en modifiant un caractère, comme s’il s’agissait d’une erreur de frappe (« enterprise » ou « entrreprise ») ;

le cybersquattage, qui consiste, par exemple, à changer l’extension du site (entreprise.fr en entreprise.com ou entreprise.uk).

L’envoi d’un mail d’hameçonnage ciblé

Cette attaque se poursuit par un mail très spécifique mettant en œuvre les techniques d’hameçonnage ciblé (« spear phishing ») mettant en œuvre des techniques d’ingénierie sociale (« social engineering ») consistant à chercher des informations de contexte pour rendre l’attaque plus crédible.

Plusieurs cas de figure, souvent complémentaires, sont possibles :

L’attaquant peut se faire passer pour une personne de l’entreprise visée ou d’un organisme légitime, par exemple l’administration fiscale, afin de soutirer des renseignements de contexte. Le but est ici de rendre crédibles, auprès de la personne visée, les demandes d’informations concernant des clients de cette entreprise : factures en cours ou non réglées, personnes en charge des règlements et des achats, processus de validation mis en place avec ces derniers, etc.

L’attaquant peut également chercher à compléter les informations de contexte déjà récupérées par ailleurs (sur les sites web des entreprises concernées ou sur les réseaux sociaux) pour crédibiliser la fraude qui sera ensuite lancée auprès de l’entreprise en se faisant passer, par exemple, pour un fournisseur. Ainsi, l’attaquant peut faire valoir des informations précises et contemporaines d’un règlement ou d’une commande en cours afin de rendre un faux ordre de virement plus légitime.

Un courriel qui sera envoyé depuis un faux nom de domaine aura plus de chance d’être considéré comme légitime par la personne le recevant, notamment si l’attaquant cherche à imiter un fournisseur ou une institution publique connue.

L’attaquant peut également, dans certains cas, lancer une attaque en envoyant un message depuis une adresse mail interne à l’entreprise visée. Ce cas de figure peut survenir lorsque la boîte mail d’un salarié de cette société, accessible depuis Internet, a fait l’objet d’une usurpation d’identité. Celle-ci peut faire suite au vol du couple identifiant/mot de passe de ce salarié et permettrait au cybercriminel de légitimer l’ordre donné, le criminel pouvant dès lors envoyer un mail en se faisant passer pour une personne interne à l’entreprise cible.

Les variantes de l'attaque

L’attaque peut prendre plusieurs formes distinctes :

La fraude au Président

L’attaque peut prendre la forme d’une fraude au président, dont elle tire son nom original. Il s’agira d’une demande urgente, prétendument validée en haut lieu (par ex. par le président-directeur général lui-même) et incitant dans l’urgence, un employé, à faire un règlement sans délai. L’urgence mentionnée et la crédibilité de la demande pourront amener un salarié à exécuter ce paiement. L’attaquant usurpera, dans ce cas, l’identité d’une personne interne à l’entreprise cible, par l’intermédiaire d’un mail (faux nom de domaine ou accès frauduleux à une boîte mail interne de l’entreprise) ou d’un appel téléphonique.

La demande de modification des coordonnées bancaires

L’attaque peut également prendre la forme d’une demande de modification des coordonnées bancaires d’un fournisseur. Le but est ici de faire que le prochain règlement d’un ou de plusieurs clients vienne alimenter le compte bancaire des cybercriminels à la place du compte de l’entreprise visée par l’attaque.

La création de fausses factures

L’attaque peut enfin consister en la création de fausses factures invitant l’entreprise ciblée à régler ces factures sur le compte des cybercriminels. Ici encore, le contexte de cette demande, par le travail préparatoire des criminels, peut s’avérer tout à fait légitime aux yeux de la personne visée par l’attaque au sein de l’entreprise.

Comment prévenir les attaques

Les criminels ne manquent pas d’ingéniosité ou de persuasion dans la façon de récupérer des informations ou d’inviter dans l’urgence à faire un règlement ou à modifier des coordonnées bancaires. En cette période de bouleversement des habitudes de travail, il est primordial de rester vigilant. La sensibilisation des employés, la mise en place de procédures connues (mises à jour en fonction de la situation) et le respect permanent des règles sont des bonnes pratiques. Mais cela passe surtout par l’attention de chacun face aux demandes reçues.

Quelques réflexes à l’ouverture d’un courriel ou un appel téléphonique peuvent ainsi parfois suffire à éviter cette fraude.

Sensibiliser les utilisateurs

Il est nécessaire de sensibiliser régulièrement les utilisateurs aux risques et aux bonnes pratiques :

ne pas ouvrir les pièces jointes ni cliquer sur les liens présents dans les courriels dont la provenance n’est pas fiable (surtout lorsque les pièces jointes ont une extension suspecte (.scr, .cab, etc.)) ;

ne pas installer d’application ou de programme dont l’origine est inconnue ;

éviter les sites non sûrs ou illicites ;

vérifier les noms de domaine des mails reçus (le nom ou l’extension sont-ils corrects et correspondent-ils au site officiel de l’entreprise ?) ;

contacter par téléphone ou en personne les contacts connus de l’entreprise effectuant la demande et non en utilisant les coordonnées mentionnées dans le courriel transmis, en vue d’obtenir la confirmation de cette demande de paiement ou de modification de coordonnées bancaires ;

tenir à jour une liste de contacts (fournisseurs et clients).

Mettre en place des mesures de sécurité fortes

Afin de limiter les risques de fraude, les usurpations d’identité et l’accès aux e-mails professionnels, il est conseillé :

d’effectuer une veille sur les noms de domaine proches de celui utilisé pour l’entreprise, et les réserver si possible, dès la création de la marque, pour éviter le cybersquattage voire le typosquattage (par exemple, si le nom de domaine de l’entreprise est « entreprise.com », des noms de domaine comme « enterprise.com » ou « entreprise.fr » devraient également être surveillés par la société) ;

de demander aux utilisateurs d’utiliser des mots de passe différents avec un niveau de complexité suffisant ;

de proposer un système de double authentification pour l’accès à la messagerie ;

de mettre en place des procédures en les adaptant, si nécessaire, à l’organisation effective du travail (crise sanitaire, déménagement, changement de dirigeant, incidents divers). Ces procédures doivent être rappelées régulièrement afin que l’ensemble du personnel les connaisse. De même, les règles doivent être écrites afin que chacun puisse adapter ou corriger ses pratiques.

Que faire en cas d'attaque ?

Quand une attaque survient, il est essentiel de bien communiquer auprès des différentes équipes, internes ou externes, pour en gérer les conséquences. Quelques réflexes peuvent contribuer à les limiter :

dès la suspicion d’une fraude et avant tout virement, appeler le siège de l’entreprise concernée par la facture ou le paiement/virement et non pas le numéro communiqué par l’attaquant ;

inciter les salariés à modifier leurs mots de passe ;

contacter l’organisme financier de l’entreprise pour prévenir et/ou annuler les opérations frauduleuses.

Après une attaque, il est également recommandé d’appliquer toutes les mesures nécessaires, notamment :

mettre à jour les processus internes de validation afin de limiter les risques d’une future attaque ;

sensibiliser les salariés en rappelant régulièrement les règles.

Vous souhaitez en savoir plus sur les types de cyberattaques ? Contactez-nous !

Sources : CNIL